Si hay algo que se ha aclarado durante el año pasado, es que los dispositivos Apple no son tan seguros como la compañía quiere que crea.

Estamos cuatro meses en 2025 y ya ha habido más de 10 casos en los que los atacantes se dirigieron específicamente a los usuarios de Apple, y estos son solo los incidentes que conocemos.

Admito que ningún dispositivo es infalible, pero parece haber una tendencia creciente en la que los malos actores prefieren dirigirse a los usuarios de Apple en otras plataformas. De hecho, los investigadores de seguridad han identificado recientemente una nueva campaña de phishing en la que los piratas informáticos, que anteriormente se centraron en Home windows, ahora están fijando sus miras en las ID de Apple.

Una persona que trabaja en una computadora portátil de Apple (Kurt “Cyberguy” Knutsson)

Lo que necesitas saber

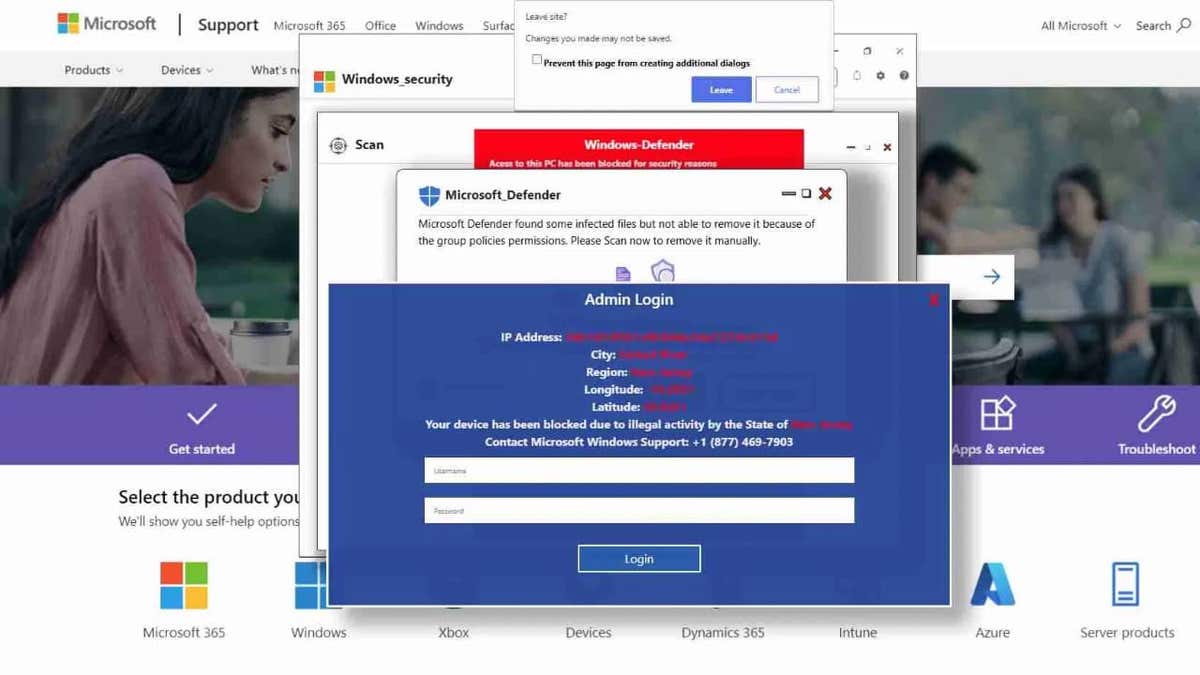

Investigadores de seguridad en Laboratorios de Layerx Han descubierto una nueva campaña de phishing que se dirige específicamente a los usuarios de Mac, marcando un cambio de su enfoque anterior en Home windows. Inicialmente, los atacantes atrajeron a los usuarios de Home windows con alertas de seguridad falsas de Microsoft diseñadas para robar credenciales de inicio de sesión. Sin embargo, después de que Microsoft, Chrome y Firefox implementaron nuevas características de seguridad para bloquear estos ataques, los piratas informáticos comenzaron a redirigir sus esfuerzos hacia los usuarios de Mac.

El nuevo ataque refleja de cerca a su predecesor pero con modificaciones clave. Las páginas de phishing se han rediseñado para parecerse a las advertencias de seguridad de Apple, haciéndolas parecer legítimas para los usuarios de MacOS. El código de ataque también se ha ajustado para detectar específicamente los usuarios de macOS y Safari, asegurando que solo los usuarios de Apple vean las páginas fraudulentas.

Además, a pesar de cambiar su enfoque, los atacantes continúan alojando estas páginas de phishing en Home windows de Microsoft[.]dominio neto. Dado que esta es una plataforma de Microsoft de confianza, permite que las páginas de phishing evadan la detección por herramientas de seguridad que evalúan el riesgo en función de la reputación del dominio.

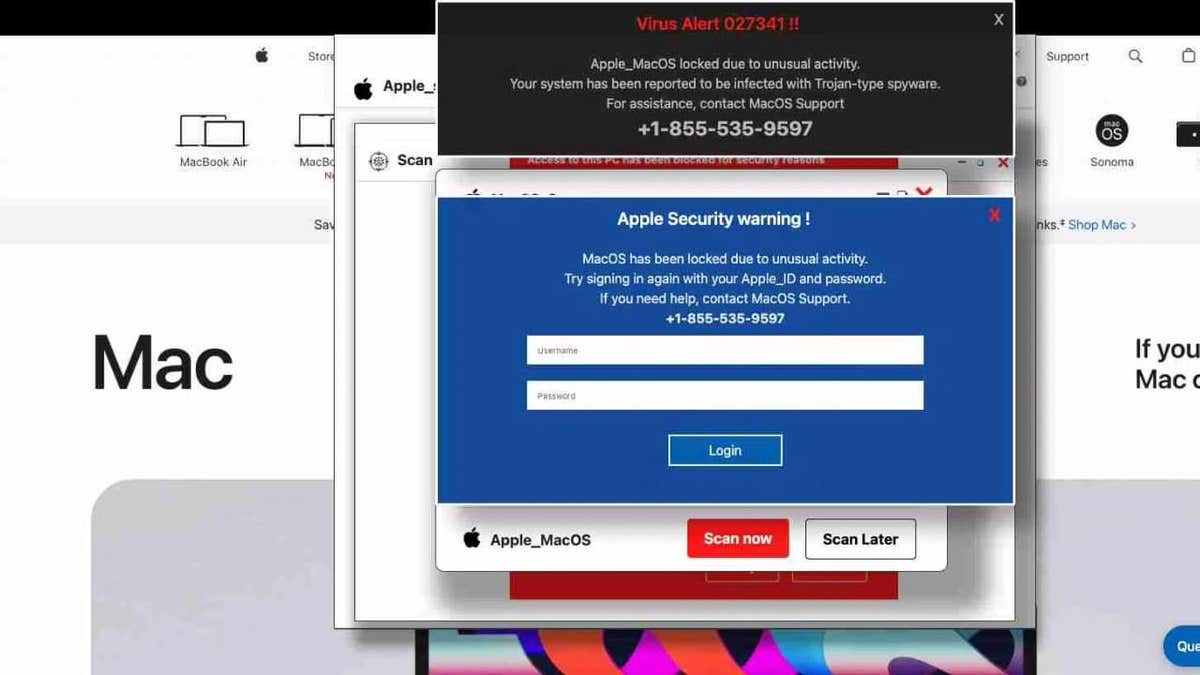

Sitios internet comprometidos que muestran advertencia de seguridad falsa (Layerx)

El FBI advierte sobre una nueva estafa de ‘smishing’ peligrosa que se dirige a su teléfono

Cómo se atraen las víctimas en

La campaña de phishing explota métodos comunes pero altamente efectivos llamados escritos tipográficos y redireccionamientos maliciosos. Las víctimas a menudo terminan en estas páginas de phishing después de cometer un easy error, como disimular una URL mientras intenta visitar un sitio internet legítimo.

En lugar de llegar al sitio previsto, aterrizan en un estacionamiento de dominio comprometido. A partir de ahí, se redirigen a través de múltiples sitios internet antes de llegar a la página de Phishing, que presenta una advertencia falsa de seguridad de Apple. Creyendo que su identificación de Apple está en riesgo, las víctimas son engañadas para que ingresen a sus credenciales, sin saberlo, entregándolos a los atacantes.

Un caso notable involucró a una persona que usaba Safari que trabajaba en un negocio asegurado por una puerta de enlace internet segura. A pesar de las medidas de seguridad de la organización, el intento de phishing logró evitar las protecciones de la puerta de enlace.

¿Qué es la inteligencia synthetic (AI)?

Sitios internet comprometidos que muestran advertencia de seguridad falsa (Layerx)

La vulnerabilidad de iOS de Apple expone iPhones a ataques de piratas informáticos sigilosos

7 formas de mantenerse a salvo de los atacantes dirigidos a los usuarios de Apple

Las campañas de phishing están dirigidas cada vez más a los usuarios de MacOS, pero no estás indefenso. Aquí hay cuatro pasos esenciales para protegerse.

1. Use un software program antivirus fuerte: Un programa antivirus confiable es su primera línea de defensa contra los intentos de phishing y los sitios internet maliciosos. Si bien las características de seguridad incorporadas de Apple brindan cierta protección, no son infalibles, especialmente contra los sofisticados ataques de phishing que imitan las advertencias legítimas de Apple. Una solución antivirus robusta puede detectar y bloquear los sitios maliciosos antes de que incluso los comunique con ellos, evitando que ingrese accidentalmente sus credenciales en una página fraudulenta. Además, el software program de seguridad avanzado puede identificar redireccionamientos sospechosos y alertarlo antes de ser víctima de las trampas para escribir tipográfico. Obtenga mis elecciones para los mejores ganadores de protección antivirus 2025 para sus dispositivos Windows, Mac, Android e iOS.

2. Mantenga su software program actualizado: Common Actualizaciones a MacOS y sus aplicaciones no se trata solo de nuevas características. Son parches críticos que arreglan las vulnerabilidades de seguridad. Los atacantes se apresuran a explotar cualquier debilidad, por lo que garantizar que su sistema operativo y todo el software program instalado estén actuales minimiza el riesgo de una violación. Habilite las actualizaciones automáticas siempre que sea posible para que siempre esté protegido por las últimas mejoras de seguridad.

3. Monitoree regularmente su actividad de ID de Apple: Incluso con fuertes medidas de seguridad, es importante vigilar su cuenta de ID de Apple para cualquier signo de acceso no autorizado. Apple permite a los usuarios revisar la actividad de su cuenta, incluidos los dispositivos registrados en la cuenta y los cambios recientes. Verifique regularmente su configuración de ID de Apple para asegurarse de que solo los dispositivos de confianza estén conectados y que no haya ocurrido ninguna actividad sospechosa. Si nota algo inusual, como los intentos de inicio de sesión de ubicaciones desconocidas, cambie inmediatamente su contraseña y elimine los dispositivos no autorizados. Este enfoque proactivo puede ayudarlo a detectar posibles infracciones temprano y minimizar el daño.

Obtenga el negocio de Fox sobre la marcha haciendo clic aquí

4. Habilite la autenticación de dos factores (2FA): Las contraseñas fuertes y únicas para cada cuenta son esenciales, pero son aún más efectivas cuando se combinan con autenticación de dos factores. Incluso si los atacantes logran robar sus credenciales a través de un ataque de phishing, 2fa Agrega una barrera adicional que hace que el acceso no autorizado sea significativamente más difícil. Considere usar un Administrador de contraseñas para generar y almacenar contraseñas complejas. Obtenga más detalles sobre mi Los mejores administradores de contraseñas revisados por expertos de 2025 aquí.

5. Use una clave de recuperación para una seguridad mejorada: Apple ofrece una característica opcional llamada clave de recuperación, que es un código de 28 caracteres que proporciona una capa adicional de seguridad para su ID de Apple. Cuando habilita una clave de recuperación, Apple deshabilita su proceso de recuperación de cuenta estándar, lo que significa que necesitará esta clave, junto con el acceso a un dispositivo o número de teléfono de confianza, para restablecer su contraseña o recuperar el acceso a su cuenta. Esto hace que sea significativamente más difícil para los atacantes tomar el management de su cuenta.

Para configurar una clave de recuperación, vaya a Configuración> [Your Name] > Iniciar sesión y seguridad> Clave de recuperación En su iPhone, iPad o Mac. Siga las indicaciones para generar y confirmar su clave de recuperación. Asegúrese de escribirlo y almacenarlo en una ubicación segura, como una caja fuerte o con un miembro de la familia de confianza. Tenga en cuenta que perder tanto su clave de recuperación como el acceso a dispositivos de confianza puede bloquearlo permanentemente fuera de su cuenta. Sin embargo, si se usa de manera responsable, esta característica le brinda un mayor management sobre la seguridad de su cuenta.

6. Habilitar autenticación biométrica: Los dispositivos Apple ofrecen avanzado Opciones de autenticación biométrica como ID de cara e ID de tactoque proporcionan una capa adicional de seguridad. Estas características hacen que sea significativamente más difícil para los atacantes obtener acceso a su dispositivo o cuentas confidenciales, incluso si logran robar sus credenciales. Habilite la autenticación biométrica siempre que sea posible, especialmente para aplicaciones y servicios que almacenan información private o financiera. Dado que los datos biométricos son únicos para usted, agrega un nivel de protección que las contraseñas por sí solas no pueden proporcionar.

7. Practique la navegación segura: Muchos ataques se basan en errores simples de los usuarios, como disimular una URL o hacer clic en enlaces sospechosos. Siempre verifique que esté visitando sitios internet legítimos antes de ingresar cualquier información private. Sea escéptico de las alertas de seguridad inesperadas, incluso si imitan el diseño de Apple. Aprender a identificar los signos sutiles de phishing, como estructuras de URL inusuales o saludos genéricos, puede ayudarlo a evitar caer en estas estafas.

Cómo proteger su iPhone y iPad del malware

Takeaways de Kurt’s Key

Apple ha vendido durante mucho tiempo la thought de que su ecosistema es inherentemente más seguro que las alternativas, pero esa afirmación está empezando a desgastar. La realidad es que los atacantes ya no ignoran a los usuarios de MAC, los están atacando activamente, y la respuesta de Apple ha sido todo menos proactiva. Mientras que Microsoft, Google y otros lanzan nuevas medidas de seguridad para contrarrestar las amenazas en evolución, Apple sigue lento para adaptarse, dependiendo de supuestos obsoletos sobre la seguridad de su plataforma.

Haga clic aquí para obtener la aplicación Fox Information

¿Cree que Apple debería ser más transparente sobre las vulnerabilidades de seguridad que afectan a sus usuarios? Háganos saber escribiéndonos en Cyberguy.com/contact.

Para obtener más consejos tecnológicos y alertas de seguridad, suscríbase a mi boletín gratuito de Cyberguy Report al dirigirse a Cyberguy.com/newsletter.

Hazle una pregunta a Kurt o cuéntanos qué historias te gustaría que cubramos.

Sigue a Kurt en sus canales sociales:

Respuestas a las preguntas de CyberGuys más informadas:

Nuevo de Kurt:

Copyright 2025 cyberguy.com. Reservados todos los derechos.