Proteger su información private en línea comienza con la comprensión del lenguaje de Web. Desglosaremos cinco términos de tecnología esencial que afectan directamente su privacidad en línea, desde la internet oscura secreta hasta los matices de la etiqueta de correo electrónico.

Aprender estos conceptos lo equipará para navegar por Web de manera más segura.

Estén atentos para más En esta serie A medida que profundizamos en los términos tecnológicos relacionados con la privacidad y otros conceptos esenciales, ¡respondiendo las principales preguntas que recibimos de lectores como usted!

Personas que trabajan en sus computadoras portátiles (Kurt “Cyberguy” Knutsson)

La internet oscura

Un web oculto debajo de la superficie

Debajo del acquainted Web que navegas todos los días se encuentra el Darkish Net, una capa oculta de Web que no está indexada por motores de búsqueda como Google y requiere un software program especializado, como el navegador Tor, para acceder.

Desarrollado originalmente por la Marina de los EE. UU. En la década de 1990 para comunicación segura y anónima, la Net Darkish se ha convertido en una espada de doble filo, un refugio para defensores de la privacidad, periodistas y denunciantes, así como un punto caliente para los ciberdelincuentes que participan en actividades ilícitas.

Mientras que algunos usan la internet oscura para fines legítimos, como eludir la censura o la protección de la libertad de expresión, también es un mercado para Datos personales robados, fraude financiero y bienes ilegales, convirtiéndolo en una zona de alto riesgo para robo de identidad.

Si desea proteger su información private de ser comprada, vendida o filtrada en la internet oscura, considere usar servicios de monitoreo de identidad que escanean foros subterráneos y bases de datos para obtener datos expuestos.

Si desea asegurarse de que sus datos se mantengan fuera de las manos nefastas y lejos de la internet oscura, Considere los servicios de monitoreo de identidad que pueden buscar Internet para sus datos y eliminarlos por usted.

Ilustración de un hacker en la internet oscura (Kurt “Cyberguy” Knutsson)

Mejor antivirus para Mac, PC, iPhones y Androids – Cyberguy Picks

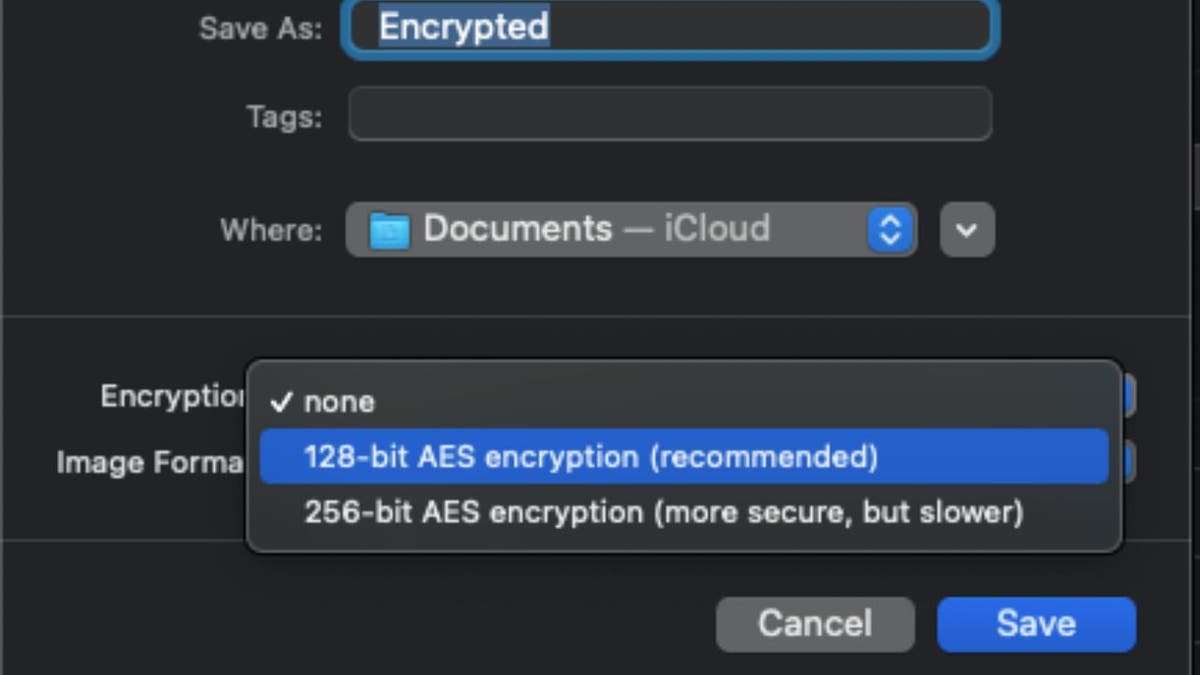

Encriptación

Asegurando su mundo digital, un byte a la vez

¿Alguna vez se preguntó cómo su información bancaria en línea se mantiene segura? Eso es gracias al cifrado, un proceso que revuelve sus datos en un código secreto para que solo las personas autorizadas (o dispositivos) autorizadas puedan leerlo.

Cómo funciona el cifrado:

- Convierte los datos en texto ilegible – Si se intercepta, parece galimatías.

- Solo el sistema correcto puede desbloquearlo – Su banco, proveedor de correo electrónico o aplicación de mensajería lo descifra automáticamente para ver el texto regular.

Donde usa el cifrado todos los días:

- Sitios internet seguros: busque Https (El “S” significa encriptado).

- Aplicaciones de mensajería: uso de whatsapp e iMessage cifrado de extremo a extremo.

- Banca y compras en línea: protege sus transacciones financieras.

El cifrado mantiene los ojos curiosos Y su información privada segura porque no todo lo que hace en línea debería ser un libro abierto. Consulte otros consejos para proteger sus documentos y mantenerlos privados.

Guardar un documento con cifrado (Kurt “Cyberguy” Knutsson)

Las mejores computadoras portátiles de 2025

Captcha

Probando que eres humano en línea

¿Alguna vez ha tenido que hacer clic en las imágenes de los semáforos o escribir letras onduladas antes de iniciar sesión en un sitio internet? Eso es un captcha, Una prueba easy diseñada para distinguir a los humanos y bots.

Los sitios internet usan CAPTCHA para bloquear programas automatizados (como Spambots) para acceder a cuentas, enviar formularios falsos o publicar basura. El nombre significa “Prueba de Turing Public Turing completamente automatizada para distinguir las computadoras y los humanos”.

Entonces, ¿qué es una prueba de Turing? El nombre de la informática y el rompedor de código de la Segunda Guerra Mundial Alan Turing, es un desafío ver si una máquina puede actuar tanto como un humano que la gente no puede notar la diferencia. Captchas voltea la thought, asegurándose de que eres humano, ¡no un bot!

Mientras que algunos Captchas le piden que resuelva los rompecabezas, las versiones más nuevas simplemente verifique si sus movimientos del mouse se ven humanos. Entonces, la próxima vez que demuestre que “no es un robotic”, en realidad estás ayudando a proteger Web.

Pero no todos los captchas son iguales. Siga mi guía para aprender a detectar los signos de un capitha falso diseñado para descargar malware.

Sitio internet utilizando Captcha (Kurt “Cyberguy” Knutsson)

La mejor tecnología para la protección personal en 2025

Correo basura

De Monty Python al malware: la evolución del spam

El término “correo basura” Para el correo electrónico no deseado proviene de un boceto de Monty Python donde se menciona repetidamente la palabra “spam” (refiriéndose a la carne enlatada), abrumando la conversación. Esto llevó al término que se usaba para describir la naturaleza abrumadora de Correo electrónico no deseado: spam.

Originalmente, el spam period solo una molestia inundación de inundaciones con correos electrónicos promocionales, cartas en cadena y anuncios irrelevantes. Pero, con el tiempo, el spam se ha convertido en una importante amenaza de ciberseguridad. Phishing correos electrónicos, adjuntos cargados de malware Y los esquemas fraudulentos ahora acechan dentro de los mensajes de spam, engañando a los usuarios desprevenidos para hacer clic en enlaces maliciosos, revelando información confidencial o incluso infectando sus dispositivos con ransomware y adware.

¿Qué es la inteligencia synthetic (AI)?

Una mujer que se encuentra con el spam en su computadora portátil (Kurt “Cyberguy” Knutsson)

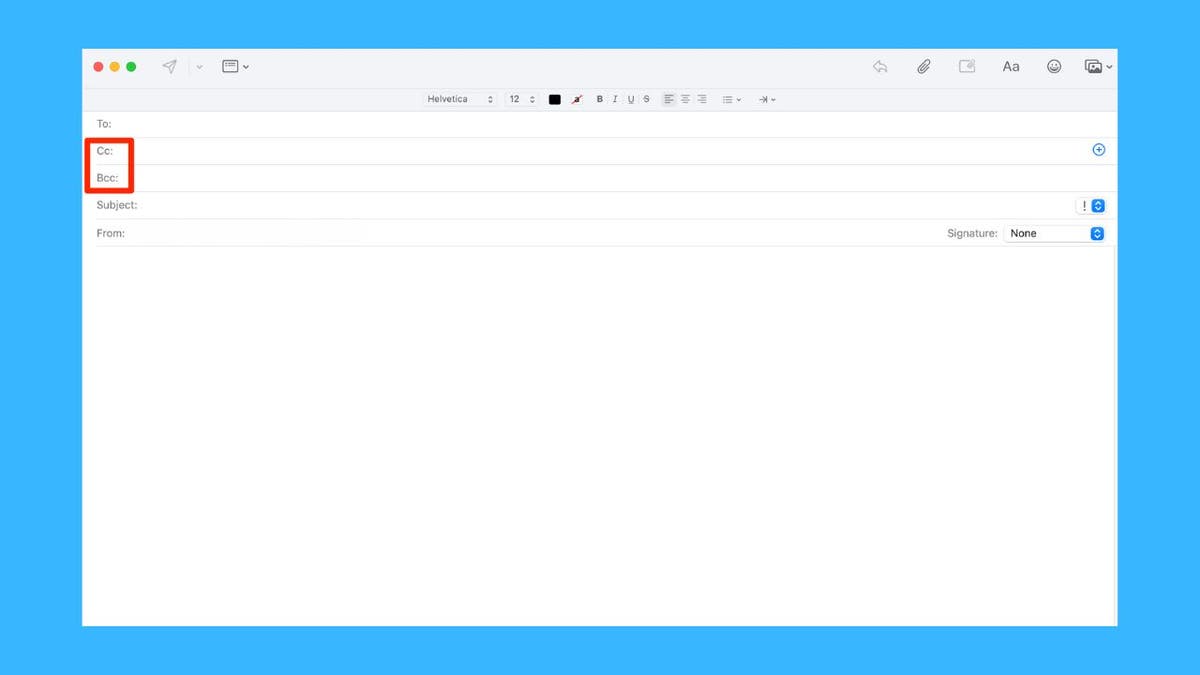

CC/BCC

¿Quién ve qué? Dominar copias de correo electrónico

Lo creas o no, es posible que ya sepas de qué provienen los apodos para estos términos tecnológicos. Si alguna vez ha enviado un correo electrónico, probablemente haya visto CC y BCC. Pero, ¿para qué están?

CC significa “Copia de carbono”, un retroceso a los días de las máquinas de escribir cuando el papel carbón hizo copias duplicadas. En el correo electrónico, significa enviar una copia de su mensaje a alguien para que pueda mantenerse informado. Todos pueden ver quién ha sido cc’d, lo que lo hace excelente para mantener a las personas al tanto sin necesidad de que respondan.

Obtenga el negocio de Fox sobre la marcha haciendo clic aquí

BCC significa “Copia de carbono ciego”. Es como CC pero privado. Los destinatarios en el campo BCC reciben el correo electrónico, pero sus nombres y direcciones no son visibles para otros. Esto es útil para los correos electrónicos grupales donde desea proteger la privacidad o evitar una tormenta de respuesta.

Estas herramientas lo ayudan a administrar la comunicación y mantener a todos en la misma página. ¿Busca cambiar su proveedor de correo electrónico a una plataforma más segura y privada? Mira mis elecciones: te llevaré a través de los pros y los contras.

CC/BCC esbozado en rojo (Kurt “Cyberguy” Knutsson)

Takeaways de Kurt’s Key

Comprender estos cinco términos tecnológicos relacionados con la privacidad es esencial. Darkish Net destaca la necesidad de proteger sus datos personales. El cifrado es su escudo digital, asegurando su información durante las actividades en línea. Los Captchas ayudan a proteger los sitios internet de los ataques automatizados, que indirectamente conservan su seguridad. Reconocer el spam te protege de phishing y malware. Y el uso de CC y BCC correctamente en los correos electrónicos respeta la privacidad. Al conocer estos conceptos, está mejor equipado para mejorar su privacidad y seguridad en línea.

Haga clic aquí para obtener la aplicación Fox Information

¿Confundido por un término tecnológico o quiere algo explicado? ¡Queremos saber de ti! Comparte tus preguntas en Cyberguy.com/contact para que podamos ayudar.

Para obtener más consejos tecnológicos y alertas de seguridad, suscríbase a mi boletín gratuito de Cyberguy Report al dirigirse a Cyberguy.com/newsletter

Hazle una pregunta a Kurt o háganos saber qué historias le gustaría que cubramos

Sigue a Kurt en sus canales sociales

Respuestas a las preguntas de CyberGuys más hechos:

Nuevo de Kurt:

Copyright 2025 cyberguy.com. Reservados todos los derechos.