Los ciberdelincuentes encuentran constantemente nuevas formas de explotar aplicaciones de confianza y extensiones de navegador.

Dado que las personas tienden a confiar en las herramientas que parecen legítimas, los atacantes las usan para difundir malware o robar datos confidenciales. Un nuevo informe revela que más de 3,2 millones de usuarios han sido afectados por una violación de seguridad que involucra extensiones de navegador malicioso.

Estas extensiones, que parecían genuinas, estaban integrando secretamente scripts nocivos, robando datos y manipulando los resultados de búsqueda.

Un hombre que usa un navegador Chrome. (Kurt “Cyberguy” Knutsson)

¿Cómo se comprometieron las extensiones?

Gitlab Security ha descubierto una gran violación de seguridad que afecta a más de 3.2 millones de usuarios a través de una crimson de extensiones de navegador comprometidas, incluidas algunas vinculadas a GitLab. El ataque surgió de una violación de la cadena de suministro, donde los actores de amenaza se infiltraron en extensiones legítimas y empujaron actualizaciones maliciosas. Estas actualizaciones integraron scripts ocultos que permitieron la recopilación de datos no autorizadas, las solicitudes HTTP alteradas y los anuncios inyectados en las páginas internet, todo sin que los usuarios noten.

Originalmente construido para tareas como el bloqueo de anuncios, la entrada de emoji y la grabación de pantalla, estas extensiones se reutilizaron a través de actualizaciones encubiertas que explotaron los extensos permisos que los usuarios habían otorgado, lo que permite la manipulación en tiempo actual de la actividad internet.

Por lo normal, las extensiones o aplicaciones maliciosas se crean únicamente para robar datos, con su funcionalidad anunciada como una thought de último momento o simplemente una forma de aparecer en una tienda oficial. Ese no fue el caso aquí. Estas fueron extensiones legítimas que se volvieron dañinas solo después de que los atacantes inyectaron actualizaciones maliciosas en ellas.

Una ilustración de un hacker en el trabajo. (Kurt “Cyberguy” Knutsson)

Los costos ocultos de las aplicaciones gratuitas: su información personal

¿Qué extensiones se ven afectadas?

Varias de las extensiones comprometidas se utilizan comúnmente y pueden estar presentes en su navegador. Por ejemplo, los bloqueadores de anuncios como AdBlock están valorados para eliminar los anuncios disruptivos y mejorar la privacidad de la navegación. Sin embargo, en esta violación, estas herramientas fueron manipuladas para entregar cargas útiles maliciosas. Las siguientes extensiones se han identificado como afectadas:

- AdBlock Plus

- Teclado emoji

- Programa de captura de pantalla

- Moderno de modo oscuro

- Checker de gramática

- Convertidor pdf

- Pronóstico del tiempo

- Buscador de cupones

- Descargador de movies

- Administrador de contraseñas

- Herramienta de traducción

- Escudo de privacidad

- Prueba de velocidad

- Lector de noticias

- Asistente de compras

- Extensión de VPN

Si alguna de estas extensiones está instalada en su navegador, se recomienda que evalúe sus permisos y considere su eliminación hasta que se verifiquen las actualizaciones de seguridad oficiales.

Las extensiones maliciosas pasaron por alto las protecciones de la política de seguridad de contenido, que están diseñadas para evitar ataques de secuencias de comandos de sitios cruzados, lo que permite a los atacantes modificar el contenido internet sin detección. También se comunicaron con los servidores de comando y management para recibir más instrucciones, mostrando un alto nivel de coordinación. Los atacantes explotaron el fideicomiso que los usuarios colocan en la tienda internet de Chrome y su sistema de actualización automática. Las investigaciones sugieren que esta actividad ha estado en curso desde al menos julio de 2024.

Google Chrome en un teléfono inteligente. (Kurt “Cyberguy” Knutsson)

De Tiktok a problemas: cómo sus datos en línea se pueden armarse contra usted

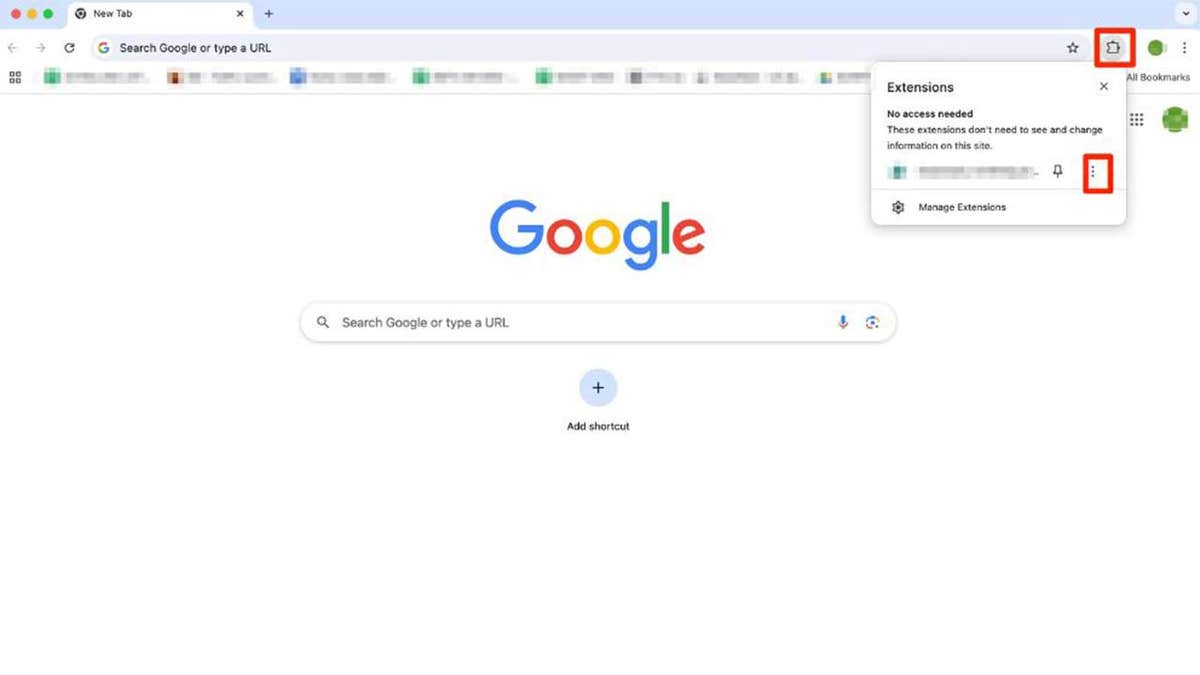

Cómo eliminar una extensión de Google Chrome

Si ha instalado una de las extensiones mencionadas anteriormente en su navegador, retírelo lo antes posible. Para eliminar una extensión de Google Chrome, siga estos pasos:

- Cromo abierto y haga clic en el icono que parece una pieza de rompecabezas. Lo encontrarás en la esquina superior derecha del navegador.

- Puedes ver todas las extensiones activas ahora. Haga clic en el icono de tres puntos junto a la extensión que desea eliminar y seleccionar Retirar de Chrome.

- Hacer clic Eliminar para confirmar.

¿Qué es la inteligencia synthetic (AI)?

Pasos para eliminar una extensión de Google Chrome. (Kurt “Cyberguy” Knutsson)

6 formas en que puede proteger sus datos personales

Aquí hay 6 formas de salvaguardar su información confidencial y mantener su privacidad en línea:

1. Mantenga su navegador y extensiones actualizadas: El software program obsoleto es una mina de oro para los ciberdelincuentes. Los errores o las brechas de seguridad en versiones antiguas de su navegador o extensiones se pueden explotar para inyectar código malicioso, robar datos o tomar el management de su sistema. Las actualizaciones parecen estas vulnerabilidades, lo que las convierte en una línea crítica de defensa. Encienda las actualizaciones automáticas para su navegador (por ejemplo, Chrome, Firefox, Edge) para que siempre esté ejecutando la última versión sin pensar en ello. Ver mi guía en Mantener sus dispositivos y aplicaciones actualizadas Para más información.

2. Instale extensiones solo de fuentes de confianza: Las tiendas oficiales de navegadores como la tienda internet de Chrome o los complementos de Firefox tienen reglas y escaneos para atrapar a los malos actores, pero no son perfectos. Las extensiones de sitios internet aleatorios o descargas de terceros tienen muchas más probabilidades de ocultar malware o spyware and adware. Cíguete a la tienda oficial para tu navegador: no descargue extensiones de enlaces incompletos.

3. Tener un fuerte software program antivirus: La mejor manera de salvaguardarse de los enlaces maliciosos que instalan malware, que potencialmente acceden a su información privada, es tener un software program antivirus instalado en todos sus dispositivos. Esta protección también puede alertarlo sobre los correos electrónicos de phishing y las estafas de ransomware, manteniendo su información private y sus activos digitales seguros. Obtenga mis elecciones para los mejores ganadores de protección antivirus 2025 para sus dispositivos Windows, Mac, Android e iOS.

Obtenga el negocio de Fox sobre la marcha haciendo clic aquí

4. Sea escéptico de las extensiones que solicitan acceso innecesario: Algunas extensiones se extralimitan a propósito. Una herramienta de calculadora que solicita su historial de navegación o una aplicación meteorológica que desee sus datos de inicio de sesión es una gran bandera roja.

Antes de instalar, pregunte: “¿Este permiso coincide con el trabajo de la extensión?” Si la respuesta es no, no la instale. Tenga cuidado con los permisos amplios como “Lea y cambie todos sus datos en los sitios internet que visite” a menos que esté claramente justificado (por ejemplo, un administrador de contraseñas). Si una actualización agrega repentinamente nuevas solicitudes de permiso, excave por qué. Podría significar que la extensión ha sido vendida o pirateada.

5. Actualice sus contraseñas: Cambie las contraseñas para cualquier cuenta que pueda haber sido afectada por el incidente y use contraseñas fuertes únicas para cada cuenta. Considere usar un administrador de contraseñas. Esto puede ayudarlo a generar y almacenar contraseñas fuertes y únicas para todas sus cuentas. Obtenga más detalles sobre mi Los mejores administradores de contraseñas revisados por expertos de 2025 aquí.

6. Elimine sus datos personales de las bases de datos públicas: Si sus datos personales se expusieron en este incidente de seguridad, es essential actuar rápidamente para reducir su riesgo de robo de identidad y estafas. Si bien ningún servicio puede garantizar la eliminación completa de sus datos de Web, un servicio de eliminación de datos es realmente una opción inteligente. No son baratos, y tampoco es tu privacidad. Estos servicios hacen todo el trabajo por usted al monitorear activamente y borrando sistemáticamente su información private de cientos de sitios internet. Es lo que me da tranquilidad y ha demostrado ser la forma más efectiva de borrar sus datos personales de Web. Al limitar la información disponible, cut back el riesgo de los datos de referencias cruzadas de las infracciones con información que pueden encontrar en la crimson oscura, lo que dificulta que se le apuntarán. Consulte mis mejores selecciones para obtener servicios de eliminación de datos aquí.

La falla de seguridad masiva pone a la mayoría de los navegadores populares en riesgo en Mac

Takeaways de Kurt’s Key

Las extensiones del navegador pueden mejorar la funcionalidad, pero también plantean riesgos de seguridad significativos si no se gestionan cuidadosamente. Si tiene alguna de las extensiones anteriores instaladas en Chrome, debe eliminarlas de inmediato. Trate su navegador como una parte clave de su seguridad digital. Verifique regularmente sus extensiones, elimine los permisos innecesarios y tenga cuidado con las actualizaciones automáticas, incluso de fuentes confiables.

¿Deben los navegadores implementar restricciones más estrictas sobre qué extensiones pueden hacer de forma predeterminada? Háganos saber escribiéndonos en Cyberguy.com/contact

Haga clic aquí para obtener la aplicación Fox Information

Para obtener más consejos tecnológicos y alertas de seguridad, suscríbase a mi boletín gratuito de Cyberguy Report al dirigirse a Cyberguy.com/newsletter

Hazle una pregunta a Kurt o cuéntanos qué historias te gustaría que cubramos.

Sigue a Kurt en sus canales sociales:

Respuestas a las preguntas de CyberGuys más informadas:

Nuevo de Kurt:

Copyright 2025 cyberguy.com. Reservados todos los derechos.