Muchos de nosotros tenemos familias que cuidar. Ahorramos dinero no solo para nuestro propio futuro sino también, tal vez aún más, para nuestros hijos y nietos. Queremos asegurar una buena educación, ayudarlos a comprar una casa o simplemente reservar algo para cuando la necesiten.

Tony también lo hizo Tony. Había ahorrado una cantidad sustancial para el futuro de sus hijos, más de $ 4 millones en Bitcoin. Y con solo un clic, Lo perdió todo a Vishingun tipo de estafa que utiliza llamadas telefónicas para engañar a las personas para que renuncien a información confidencial.

Los estafadores se hicieron pasar por agentes de apoyo de Google y, después de un esquema elaborado, primero llamaron su atención, luego ganaron su confianza y finalmente lo dejó sin nada.

“Por favor, hombre. ¿Hay algo que puedas hacer para devolverme algo?” Fue la ultimate de Tony, desesperada, a los estafadores, con la esperanza de apelar a su humanidad.

Un hombre escribiendo en el teclado de su computadora (Kurt “Cyberguy” Knutsson)

¿Qué es Vishing?

Acogedorabreviatura de “Phishing de voz”, es un tipo de delito cibernético que utiliza llamadas telefónicas para engañar a las personas para que revelen información private o financiera. A diferencia de phishing tradicionalque se basa en correos electrónicos o mensajes de texto, Vishing aprovecha el poder de la voz humana y la ingeniería social para manipular a las víctimas. Los estafadores a menudo se hacen pasar por organizaciones legítimas, como bancos, empresas tecnológicas o agencias gubernamentales, para ganar confianza y crear un sentido de urgencia. Pueden solicitar contraseñas, números de tarjeta de crédito u otros detalles confidenciales, que luego usan para fines fraudulentos.

Debido a que Vishing depende en gran medida de las tácticas de ingeniería social, puede ser difícil de detectar, por lo que es una forma particularmente peligrosa de delito cibernético.

Ilustración de un hacker en el trabajo (Kurt “Cyberguy” Knutsson)

Mejor antivirus para Mac, PC, iPhones y Androids – Cyberguy Picks

La estafa es una obra bien orquestada

Desglosemos estos esquemas de salpicadura para comprender por qué son tan efectivos. Una vez que los ve como un juego escenificado que consta de diferentes actos, se hace más fácil reconocer las tácticas individuales.

Acto 1: la configuración y la orientación

Los estafadores comienzan identificando a posibles víctimas a través de las redes sociales, registros de transacciones públicas, bases de datos filtradas y más. Una vez que seleccionan un objetivo, recopilan datos personales (correo electrónico, número de teléfono, tenencias financieras) para crear credibilidad. Y podrías ser fácilmente un objetivo. Eso es porque corredores de datos – Las empresas que compran y venden su información private – son minas de oro para estafadores. Es possible que todo su perfil sea por ahí, que contiene todo lo que necesitan para ejecutar una estafa exitosa: Su nombre, dirección, datos de contacto, miembros de la familia, propiedades propias y más.

Cómo protegerse en esta etapa:

- Limita lo que tu Compartir en líneaespecialmente detalles financieros

- Matricularse en Servicios de eliminación de datos que borran su información private de las bases de datos de la empresa

Acto 2: el primer contacto

Los estafadores siempre inician el contacto primero. Caminemos por una estafa de Vishing usando una cuenta de Google como ejemplo.

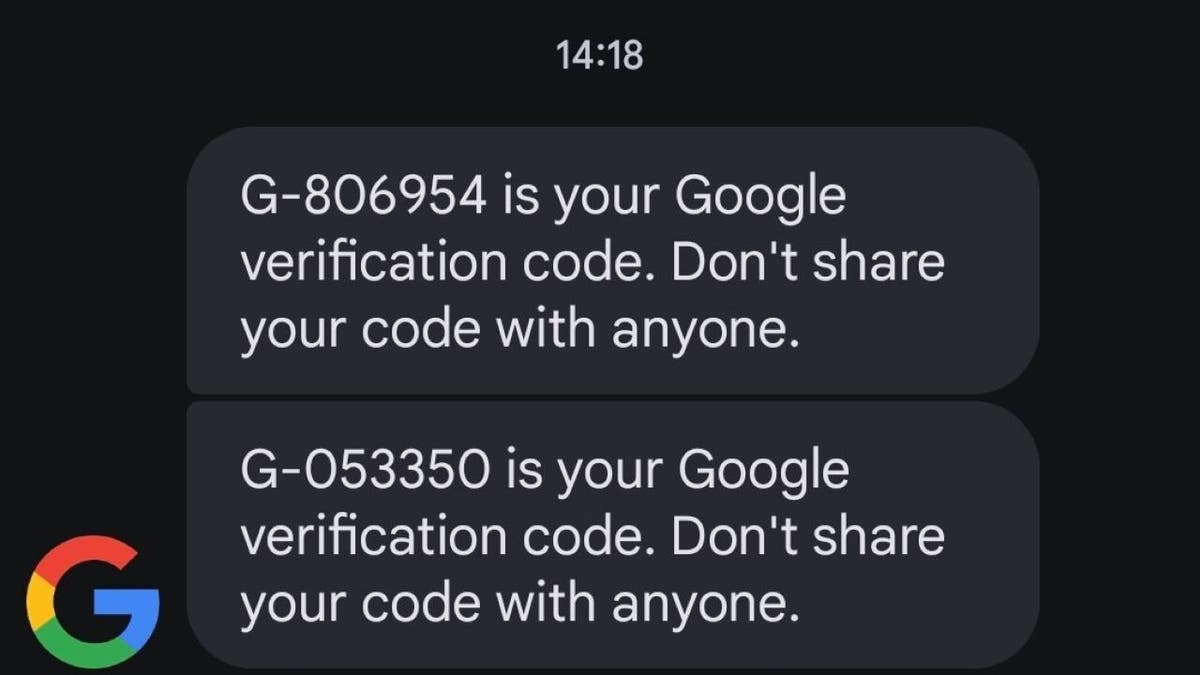

- Activar una alerta de seguridad actual: Los estafadores pueden intentar recuperar su cuenta de Google para impulsar alertas de seguridad reales, como códigos de verificación enviados a su teléfono. Su objetivo no es restablecer su contraseña, pero hacerle creer que hay un verdadero problema de seguridad.

Texto del código de verificación de Google (Kurt “Cyberguy” Knutsson)

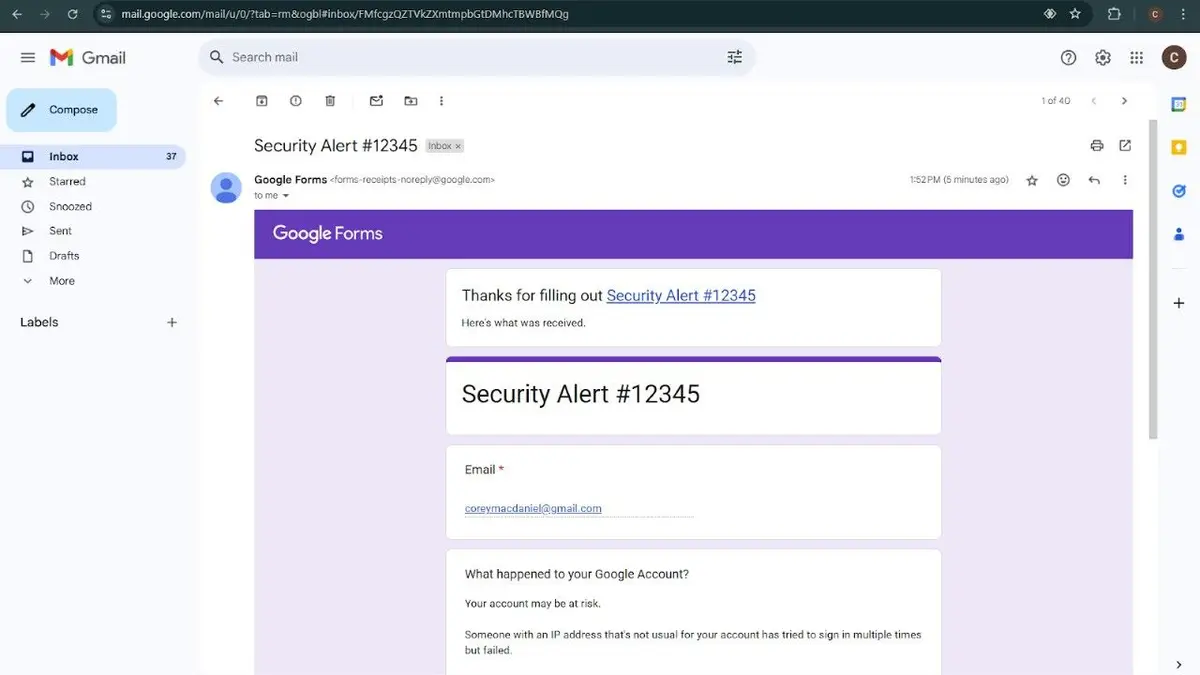

- Enviar un mensaje de seguridad falso: Crean un formulario falso de Google usando su dirección de correo electrónico, diseñada para imitar una alerta de seguridad oficial. El mensaje a menudo afirma que ha habido una violación de seguridad y que un agente de soporte nombrado se comunicará con usted pronto.

Formulario de Google falso (Kurt “Cyberguy” Knutsson)

- Haciendo una llamada: Poco después de recibir el correo electrónico, los estafadores llaman usando un número de Google falsificado, guiándolo a través de pasos de seguridad falsos.

Cómo protegerse en esta etapa:

- Pausa y verifique – Las empresas reales no le llaman ni le envían un correo electrónico para acciones de seguridad confidenciales

- Póngase en contacto con la empresa directamente – Use datos de contacto oficiales (no confíe en el número o el correo electrónico de la persona que llama)

- Sea escéptico de advertencias de seguridad urgentes – Los estafadores crean emergencias falsas para que actúes sin pensar

Cómo eliminar sus datos privados de Internet

Acto 3: Creación de confianza

Los estafadores ya no solicitan contraseñas directamente. Ese truco ya no funciona. Esto es lo que hacen en su lugar.

- Presentarse como agentes de apoyo: Mantienen tranquilos y amigables, alegando que están aquí para ayudar a investigar el problema. Hacen referencia a los detalles del formulario falso de Google para parecer legítimo.

- Caminando a través de un proceso actual de recuperación de contraseña: Mientras están en el teléfono, los estafadores le indican que cambie su contraseña como medida de seguridad. No envían ningún enlace sospechoso, sino que lo guían a través del proceso de recuperación actual. En este punto, todavía no tienen acceso a su cuenta. Pero eso está a punto de cambiar.

¿Qué es la inteligencia synthetic (AI)?

Ilustración de la página de credenciales de nombre de usuario y contraseña (Kurt “Cyberguy” Knutsson)

Acto 4: La estafa

Después de restablecer con éxito su contraseña, los estafadores solicitan un paso ultimate: inicie sesión. Aquí es donde ocurre la estafa actual.

- Enviar un enlace de phishing: Ahora que confía en ellos, envían un mensaje usando un número de Google falsificado con un enlace para iniciar sesión. Sin embargo, el enlace conduce a un sitio de phishing diseñado para parecerse a la página de inicio de sesión de Google.

- Iniciar sesión en el sitio actual: Tan pronto como ingrese sus credenciales en la página falsa, los estafadores las ingresan al sitio actual de Google. Segundos después, recibe un verdadero aviso de seguridad de Google preguntando: “¿Eres tú?”

- Haga clic en “Sí, soy yo” completa la estafa: Mientras estabas en su plataforma falsa, estaban iniciando sesión simultáneamente en tu cuenta actual utilizando tus credenciales. El mensaje de seguridad de Google? No fue para tu dispositivo. Period para el de ellos. Como resultado, acaba de dar acceso a los estafadores a su cuenta.

Cómo protegerse en esta etapa:

- Nunca inicie sesión en sus cuentas Usando enlaces que se le enviaron

- Siempre Revise la URL Antes de ingresar credenciales y buscar “y corregir la ortografía

- Usar un Administrador de contraseñas que se automatizan solo en sitios legítimos. Un administrador de contraseñas de alta calidad garantiza la seguridad con cifrado de conocimiento cero, protección de grado militar y soporte para múltiples plataformas, incluidas Home windows, MacOS, Linux, Android, iOS y los principales navegadores. Busque características como almacenamiento de contraseña ilimitado, intercambio seguro, informes de salud de contraseña, monitoreo de violación de datos, autocompletar y acceso de emergencia. Consulte mis mejores administradores de contraseñas revisados por expertos de 2025 aquí

Los costos ocultos de las aplicaciones gratuitas: su información personal

Acto 5: El atraco

En esta etapa, los estafadores terminan la llamada, dejándote sintiéndote a gusto. No te darás cuenta de lo que sucedió hasta que sea demasiado tarde. Y no son solo cuentas de Google en riesgo. El mismo método se puede utilizar para acceder a cuentas de Apple, servicios bancarios y billeteras de criptomonedas. Para algunos, perder acceso solo a Google es devastador; Después de todo, Google Drive, Google Images y otros servicios en la nube almacenan grandes cantidades de datos personales y financieros. Pero cuando te das cuenta de lo que sucedió, ya es demasiado tarde.

Cómo protegerse en esta etapa:

- Asegure sus cuentas inmediatamente -Reinicie sus contraseñas, habilite la autenticación de dos factores con una aplicación de autenticador e inicie sesión en todas las sesiones activas para eliminar el acceso no autorizado.

- Informar y monitorear el fraude – Alerta a su banco, proveedor de tarjetas de crédito o intercambio de cifrado para congelar las transacciones si es necesario. Informe la estafa a la FTC (Reportfraud.ftc.gov), IC3 (IC3.gov) y la plataforma afectada. Monitoree a sus cuentas para una actividad sospechosa y considere una congelación de crédito para evitar el robo de identidad.

Si bien asegurar sus cuentas y informar el fraude son cruciales después de que ya ocurrió una estafa, la mejor defensa es evitar estos ataques en primer lugar. Tomar estos pasos puede ayudar a asegurarse de no ser víctima de una estafa de chorreado en primer lugar.

Cómo protegerse de las estafas de chorra

1. Invierta en servicios de eliminación de datos personales: Todas estas estafas tienen una cosa en común: necesitan algo de su información private para trabajar. Sin su nombre, número de teléfono o correo electrónico, estas estafas no pueden suceder. Los estafadores pueden incluso tratar de ganar su confianza compartiendo más de su información private, como su número de Seguro Social, para parecer más creíble. Le sugiero que elimine su información private de los sitios de búsqueda de personas en línea. Si le da a alguien su correo electrónico o número de teléfono, es posible que pueda encontrar su dirección de casa a través de una búsqueda inversa. Si bien ningún servicio promete eliminar todos sus datos de Web, tener un servicio de eliminación es excelente si desea monitorear y automatizar constantemente el proceso de eliminar su información de cientos de sitios continuamente durante un período de tiempo más largo. Consulte mis mejores selecciones para obtener servicios de eliminación de datos aquí.

2. Configurar contactos de recuperación: Establezca contactos de respaldo para sus cuentas (Google, Apple y Financial institution) para asegurarse de tener una forma de recuperar el acceso si está bloqueado.

3. Monitorear cuentas financieras: Revise regularmente sus cuentas financieras para obtener cualquier actividad sospechosa o transacciones no autorizadas.

Obtenga el negocio de Fox sobre la marcha haciendo clic aquí

4. Habilite la autenticación de dos factores (2FA): Permitir 2fa En todas las cuentas, especialmente Google, Apple y servicios financieros. Esto agrega una capa adicional de seguridad, lo que dificulta que los estafadores accedan a sus cuentas, incluso si obtienen sus credenciales de inicio de sesión.

5. Dispositivos seguros: Asegúrese de que sus dispositivos estén asegurados con Bloques de pantalla o autenticación biométrica y mantener software actualizado Para prevenir los ataques de malware.

6. Informe estafa de inmediato: Si ha sido estafado, informe el fraude inmediatamente a la FTC en Reportfraud.ftc.gov y notifique a las plataformas afectadas.

7. Use un software program antivirus fuerte: Instale y actualice regularmente un software program antivirus fuerte para proteger sus dispositivos de malware, virus y otras amenazas cibernéticas. Antivirus Software program proporciona protección en tiempo actual, escaneos para archivos maliciosos y ayuda a prevenir infecciones bloqueando el acceso a sitios internet y descargas dañinos. La mejor manera de salvaguardarse de los enlaces maliciosos que instalan malware, que potencialmente acceden a su información privada, es tener un software program antivirus fuerte instalado en todos sus dispositivos. Esta protección también puede alertarlo sobre los correos electrónicos de phishing y las estafas de ransomware, manteniendo su información private y sus activos digitales seguros. Obtenga mis elecciones para los mejores ganadores de protección antivirus 2025 para sus dispositivos Windows, Mac, Android e iOS.

Takeaways de Kurt’s Key

La historia de Tony es un recordatorio escalofriante de que incluso los ahorradores más diligentes pueden ser víctimas de estafas sofisticadas. Estos esquemas de vishado, cuidadosamente orquestados como una obra teatral, explotan nuestra confianza y aprovechan alertas de seguridad reales para obtener acceso a nuestras cuentas. Protegernos a nosotros mismos requiere una conciencia constante, escepticismo hacia las comunicaciones no solicitadas y medidas proactivas para salvaguardar nuestra información private. Si bien las tácticas pueden evolucionar, el principio subyacente sigue siendo el mismo: los estafadores confían en el engaño para explotar nuestras vulnerabilidades. Al comprender sus métodos y tomar medidas preventivas, podemos dificultarles tener éxito.

Haga clic aquí para obtener la aplicación Fox Information

¿Qué más crees que deberían hacer las empresas y el gobierno para combatir esta creciente amenaza? Háganos saber escribiéndonos en Cyberguy.com/contact.

Para obtener más consejos tecnológicos y alertas de seguridad, suscríbase a mi boletín gratuito de Cyberguy Report al dirigirse a Cyberguy.com/newsletter.

Hazle una pregunta a Kurt o cuéntanos qué historias te gustaría que cubramos.

Sigue a Kurt en sus canales sociales:

Respuestas a las preguntas de CyberGuys más hechos:

Nuevo de Kurt:

Copyright 2025 cyberguy.com. Reservados todos los derechos.